La cybersécurité sur SAP : une démarche active et nécessaire

Les entreprises dépensent des millions de dollars en mur pare-feu, en cryptage et en dispositifs d'accès sécurisés : c’est de l’argent gaspillé, car aucune de ces mesures n'aborde le maillon faible de la chaîne de sécurité. [traduit de l’anglais]

Kevin Mitnick, Pirate renommé - Economist.com

Le désastre de l’USIS

Les incidents de cybersécurité font régulièrement la une de l’actualité. À cet égard, aucun secteur d’activité ni technologie n’en sont épargnés. En effet, les systèmes SAP, longtemps inviolés, sont désormais également pris pour cibles.

Crédit Photo : Infosecurity magazine

Crédit Photo : Infosecurity magazine

En 2013, l’USIS (« United States Information Service »), un sous-traitant du gouvernement fédéral américain, notamment responsable des contrôles de la sécurité des employés gouvernementaux, se fait pirater. Des pirates chinois exploitent une vulnérabilité pour accéder à des milliers de fichiers portant sur les employés (Reuters). Il se passera plusieurs mois avant que l’intrusion ne soit détectée (The Hill). Il va sans dire qu’il s’agit d’un énorme scandale qui sera publiquement discuté au Congrès américain. Les conséquences économiques et humaines sont désastreuses pour l’USIS : ses contrats avec le gouvernement fédéral américain sont brutalement rompus, 2 500 employés sont licenciés et l’entreprise mère se déclare en banqueroute (Bloomberg, The Washington Post, ERP scan).

Le site internet de l’USIS, aujourd’hui inexistant

Le site internet de l’USIS, aujourd’hui inexistant

Bien que les détails techniques de la brèche utilisée n’aient jamais été révélés, la leçon à tirer est qu’aucun système n’est à l’abri. Dans le cas de l’USIS, l’infrastructure technique sécuritaire n’a pas prévenu, ni même détecté l’intrusion pendant une période allant jusqu’à six mois.

Les systèmes « internes », « isolés de l’internet » ou encore « sécurisés par les firewalls », souvent évoqués par les administrateurs, ne garantissent pas leur inviolabilité. La cybersécurité est une démarche active ayant au cœur un facteur humain. En effet, l’expert réseau, le développeur, le consultant SAP et l’usager final ont tous leur rôle à jouer. Le plus grand risque est de sous-estimer les risques.

Les applications ERP comme cibles

Le 25 juillet 2018, l’US-CERT (branche du département de Homeland Security, responsable de la cybersécurité) (Wikipedia) émet une alerte avisant la présence de vulnérabilités connues dans les applications ERP, entre autres, SAP et Oracle. Ces dernières étaient devenues des cibles privilégiées pour des pirates.

Crédit Photo: Official Website of the Department of Homeland Security

Crédit Photo: Official Website of the Department of Homeland Security

Le rapport de l’US-CERT a soulevé une augmentation draconienne des activités liées à l’exploitation des vulnérabilités des applications ERP, soit une hausse de 160 % de 2016 à 2017. Par ailleurs, ce dernier souligne que dans la majorité des cas, les vulnérabilités exploitées ne sont pas nouvelles ; il s’agit plutôt d’anciennes vulnérabilités pour lesquelles des correctifs n’ayant jamais été appliqués existent (Infosecurity-magazine).

Hélas! C'est un problème qui dépasse la frontière des ERP. La cybersécurité va bien au-delà de la gestion des rôles et des profils usagers. Par exemple, de nombreux serveurs web SAP (ABAP et J2EE) sont rarement mis à jour par les administrateurs, ce qui en fait une cible de choix pour les acteurs malfaisants (PCWorld).

Les solutions existent; reste à les appliquer

Devant les incidents et alertes de sécurité répétés, rien n’est « fatal ». Depuis plusieurs années, SAP a amélioré de manière considérable la sécurité de ses produits :

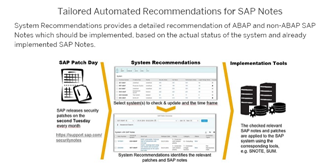

- SAP Security Patch Day : le deuxième mardi de chaque mois, SAP publie une liste de notes SAP des nouvelles vulnérabilités découvertes, classées par criticité. Il est même possible via la configuration de Solution Manager, d’automatiquement filtrer les notes SAP pertinentes pour chaque client en fonction des produits déployés.

- Régulièrement mettre à jour les systèmes SAP (au moins une fois par an). Les écosystèmes SAP sont souvent complexes et nécessitent une très haute disponibilité. Toutefois, lorsque soigneusement planifiée, une campagne de SAP Support Packages a une incidence limitée sur l’activité des usagers.

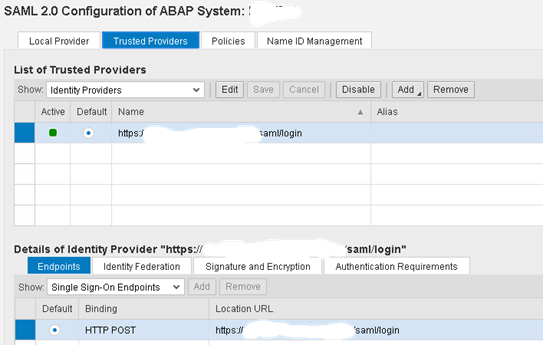

- Configuration du Single-Sign-On (SSO) : L’un des axes d’attaques fréquemment utilisés : les mots de passe SAP, sont supprimés. En interne, cela se fera via la solution SAP SSO 3.0. Pour les connexions externes, c’est SAML 2.0 qu’il faudra déployer.

Configuration du SAML 2 sur un système SAP S/4HANA

Configuration du SAML 2 sur un système SAP S/4HANA

- Crypter les communications entre le serveur SAP et les clients (SAP GUI ou Fiori Launchpad) via SNC (Secure Network Communication : SAP note 2440692)

- Activation des listes de contrôles d’accès (ACL) : il s’agit ici d’établir des listes exhaustives des systèmes/Adresses IP autorisées à communiquer avec les serveurs SAP (SAP notes 1408081 , 1421005 )

- Sécuriser les destinations RFC (Remote Function Call). Les Liens RFC sont souvent considérés comme le cheval de Troie des infrastructures SAP. D’ailleurs, dans le cas de l’USIS, évoqué précédemment, les soupçons se portent fortement vers une destination RFC non sécurisée (ERPscan, Onapsis), ainsi que vers l’utilisation usagers techniques SAP par défaut qu’il conviendra de désactiver

- Sécuriser les accès à la base de données. Les paramètres de sécurité sont spécifiques à chaque base de données. Dans le cas de HANA, a sécurité a été au cœur de sa conception : SAP note 2159014 .Les fonctionnalités sont nombreuses. On compte entre autres des antivirus : 1730930, des scripts de contrôles de sécurité 1969700, le cryptage des sauvegardes 2444090, le cryptage des données 2127458 et le cryptage des connexions a la base de données 1761693.

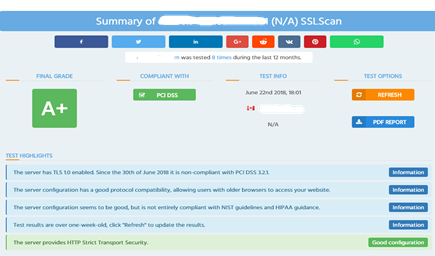

- Sécurisation des paramètres SSL et de la suite cryptographique supportée : Les algorithmes de cryptages constamment sous assauts, sont régulièrement améliorés : SAP notes 510007, 2570499. Il faut donc régulièrement vérifier la suite cryptographique utilisée, et au besoin, la réajuster.

Contrôle SSL d’un site SAP S/4HANA conforme aux exigences PCI (Payment Card Industry)

Contrôle SSL d’un site SAP S/4HANA conforme aux exigences PCI (Payment Card Industry)

Les options sont nombreuses. Ceci n’est pas une liste exhaustive des possibilités pour sécuriser et fortifier une infrastructure SAP. Createch se tient à votre disposition pour évaluer la sécurité de vos systèmes SAP, proposer et implémenter des axes d’amélioration.

Téléchargez notre livre blanc "Migration vers SAP S/4HANA > En 2027, tous les clients SAP devront avoir migré vers la base de données SAP HANA. La réflexion sur l’infrastructure est donc un excellent point de départ pour réfléchir à sa feuille de route."